NFC, Kontaktlose Smartcards und RFID-Tokens

RFID-Technologie ist z.B. in Bezahl-, Zugangskontroll- und Identifikations-Systemen weit verbreitet. Nahezu alle RFID-Tags oder „Transponder“ arbeiten dabei passiv, d.h., beziehen die für den Betrieb erforderlich Energie über die gleiche kontaktlose Schnittstelle, die auch zur Kommunikation mit dem Lesegerät oder „Reader“ verwendet wird.

Doch abgesehen vom grundlegenden Funktionsprinzip unterscheiden sich RFID-Systeme in zahlreichen Belangen: Beginnend mit der Frequenz (z.B. 125 kHz oder 13,56 MHz) über die Standardisierung (z.B. ISO 14443 oder ISO 15693) bis hin zu den Sicherheitsmechanismen gibt es eine Vielzahl von verschiedenen, oft herstellerspezifischen Lösungen.

Das Sicherheitsniveau schwankt dabei dementsprechend stark: Einfache Systeme verwenden ausschließlich die eindeutige ID (Unique ID) eines Transponders – analog zu einem Passwortschutz. Wenn ein Angreifer diese ID einmal mithören konnte, kann er einen funktional identischen Klon des Original-Transponders herstellen.

Einen besseren Schutz bieten Systeme, die Kryptographie zur Authentifizierung des Transponders nutzen. Hier ist auf dem Transponder und auf dem Lesegerät ein geheimer Schlüssel vorhanden, der jedoch nicht direkt über die Luftschnittstellen ausgetauscht werden muss. Stattdessen werden kryptographische Protokolle (z.B. Challenge-Response) genutzt, um die Kenntnis des geheimen Schlüssels nachzuweisen, ohne ihn direkt auszutauschen.

Dementsprechend höher sind die Hürden für einen Angreifer. Um einen Transponder zu „klonen“, muss der geheime Schlüssel extrahiert werden. Ein möglicher Schwachpunkt kann hier im mathematischen Aufbau der Verschlüsselungsverfahren liegen. So hat sich gezeigt, dass die herstellerspezifische Kryptographie von z.B. Mifare Classic, Legic Prime, TI DST und Hitag 2 auf mathematischem Wege in wenigen Minuten umgangen und der geheime Schlüssel unberechtigterweise extrahiert werden kann.

Moderne Systeme verwenden daher langjährig erprobte und standardisierte Kryptographie, z.B. DES oder den Nachfolger AES. Damit sind mathematische Angriffe weitestgehend ausgeschlossen. Doch auch hier gibt es noch Wege für einen Angreifer. Ein Beispiel ist der lange als sicher angesehene Mifare DESFire MF3ICD40. Hier wurde gezeigt, dass der geheime Triple-DES-Schlüssel mit sogenannten Seitenkanal-Analysen in 8 Stunden ermittelt werden kann. Nur die neuesten Produkte sind auch gegen diese Art von Angriffen geschützt und werden daher zur Zeit als sicher angesehen.

Bei allen Angriffsmöglichkeiten auf Transponder wird jedoch ein ebenso wichtiger Punkt oft übersehen: Fehler im Design des Hintergrundsystems („Backend“) haben oft weitaus größere Auswirkungen als Schwächen der grundlegenden RFID-Technologie. Ein Beispiel: Wenn alle Transponder im System den gleiche geheimen Schlüssel verwenden, fällt mit einem erfolgreichen Angriff auf nur einen einzigen Transponder die Sicherheit der gesamten Anwendungen in sich zusammen. Darüber hinaus können sinnvoll gestaltete, automatisierte Prüfungen im Backend Angriffe erkennen und verhindern. Bei guter Auslegung kann ein System so auch bei Verwendung verwundbarer Technologie ein akzeptables Sicherheitsniveau bieten.

Publikationen

Rights Management with NFC Smartphones and Electronic ID Cards: A Proof of Concept for Modern Car Sharing. Timo Kasper, Alexander Kühn, David Oswald, Christian Zenger, Christof Paar. 9th Workshop on RFID Security, RFIDsec 2013, July 9-11, 2013, Graz, Austria. PDF

Seitenkanalanalyse kontaktloser SmartCards. Timo Kasper, David Oswald, Christof Paar. Datenschutz und Datensicherheit – DuD – Ausgabe 11/2011. PDF

Breaking Mifare DESFire MF3ICD40: Power Analysis and Templates in the Real World. David Oswald, Christof Paar. Workshop on Cryptographic Hardware and Embedded Systems CHES 2011. Nara, Japan. PDF

Side-Channel Analysis of Cryptographic RFIDs with Analog Demodulation. Timo Kasper, David Oswald, Christof Paar. 7th International Workshop on RFID Security and Privacy, RFIDSec 2011, Amherst, USA. PDF

All You Can Eat or Breaking a Real-World Contactless Payment System. Timo Kasper, Michael Silbermann, Christof Paar. Financial Cryptography and Data Security 2010. PDF

Wireless security threats: Eavesdropping and detecting of active RFIDs and remote controls in the wild. Timo Kasper, David Oswald, Christof Paar. 19th International Conference on Software, Telecommunications and Computer Networks (SoftCOM) Hvar, Croatia, 2011. PDF

An Embedded System for Practical Security Analysis of Contactless Smartcards.

Timo Kasper, Dario Carluccio, Christof Paar. Workshop in Information Security Theory and Practices 2007, Crete, Greece, Mai 2007.PDF

E-Passport: Cracking Basic Access Control Keys with COPACOBANA

Yifei Liu, Timo Kasper, Kerstin Lemke-Rust, Christof Paar. On the move, Vilamoura, Portugal, 2007. PDF

Cryptanalysis with COPACOBANA Tim Güneysu, Timo Kasper, Martin Novotny, Christof Paar, Andy Rupp. IEEE Transactions on Computers vol. 57, no. 11, 2008. PDF

Chameleon: A Versatile Emulator for Contactless Smartcards. Timo Kasper, Ingo von Maurich, David Oswald, Christof Paar. 13th International Conference on Information Security and Cryptology – ICISC 2010. Seoul, Korea. PDF

Open Source-Projekte

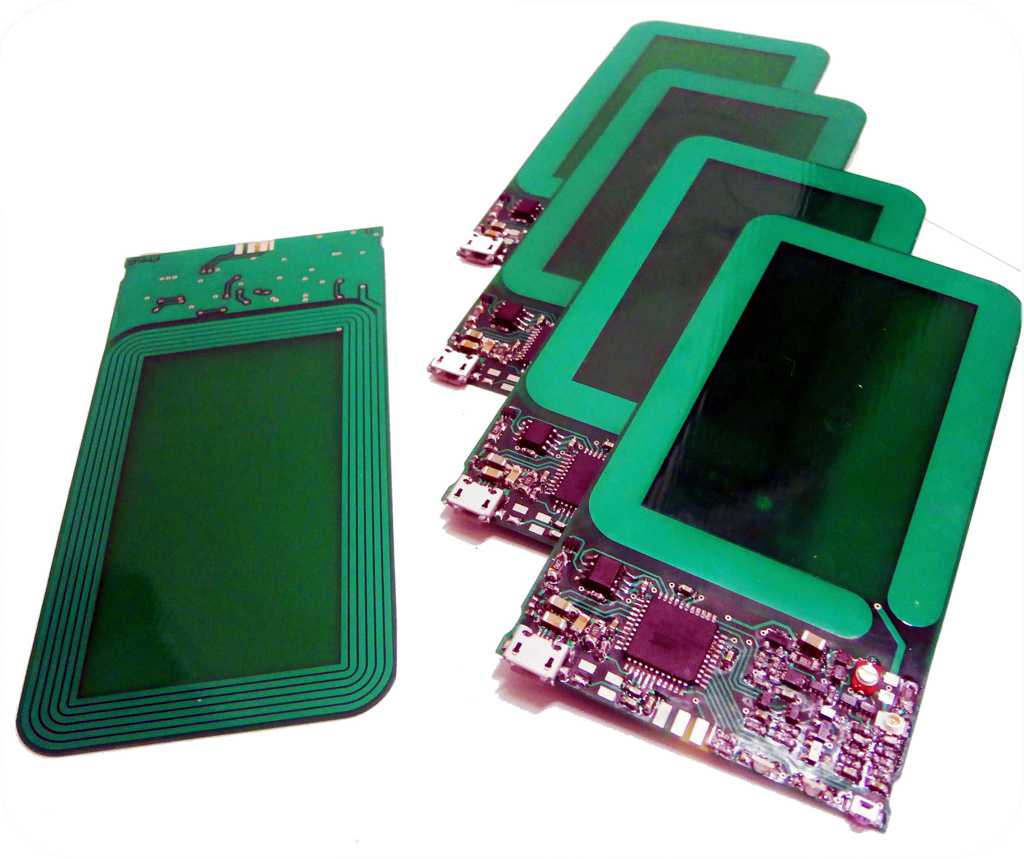

ChameleonMini: Low-cost, ISO 14443 compliant emulator for Contactless Smartcards: Projekt auf github

Reader14443: Customized RFID Reader for Contactless Smartcards: Projekt auf sourceforge.net